ChatGPT: O verdadeiro Gêmeo do Mal

O clamor e o uso viral de um chatbot de tecnologia artificial e com som muito humano chamado ChatGPT deu origem a algumas atividades novas e interessantes no mundo do cibercrime.

Para esclarecer as coisas logo de cara, este artigo não é gerado por nenhuma IA nem por nenhum sistema de processamento de linguagem natural, como o ChatGPT.

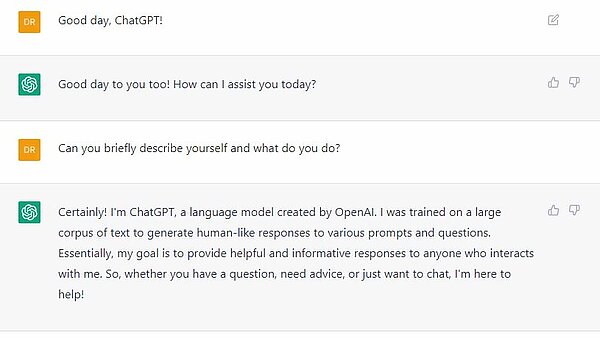

Não é nenhum segredo que os atores de ameaças cibernéticas capitalizam eventos sociais proeminentes, as palavras-chave da tecnologia mais recentes para lançar seus ataques. E a abertura da cortina para 2023 que chegou às manchetes foi o clamor e o uso viral de um chatbot de tecnologia artificial com som muito humano chamado ChatGPT. Uma maneira melhor de entender o que é o ChatGPT e o que ele faz em poucas palavras é se perguntar:

Dado seu avanço no uso prático e disponibilidade pública, havia temores crescentes de seu possível uso indevido, implicações de segurança social e cibernética, que são melhor descritos em nosso artigo anterior intitulado ChatGPT: O que a IA guarda para a segurança . Uma das histórias de primeira página nas mídias sociais e notícias recentemente foi a possibilidade de converter o ChatGPT em seu alter ego despreocupado chamado DAN para “Faça qualquer coisa agora”, a fim de produzir respostas ofensivas a uma ampla gama de tópicos delicados. No entanto, apenas na segunda semana de fevereiro, G DATA Malware Analysts foram capazes de identificar um verdadeiro gêmeo maligno do ChatGPT – chatgpt-go.online.

Valide sua aparência – dissecando as interfaces da Web

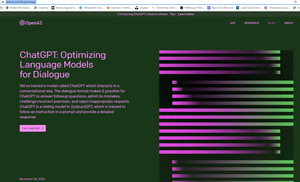

A página real do ChatGPT é acessada via openai.com/blog/chatgpt/ , onde os usuários poderão experimentar o bate-papo com o AI clicando no botão TRY CHATPT que redireciona para uma página de login e inscrição. Mas quando os usuários acessam o site falso, você verá a mesma página da página autêntica do ChatGPT. Ele até fez uso de HTTPS para hospedar seu site para convencer os visitantes do site de sua legitimidade por ter uma comunicação segura por meio de tráfego de dados privados e criptografados entre o navegador da Web dos usuários e o servidor do site. É por isso que nem todo site que usa HTTPS é automaticamente protegido e seguro de usar.

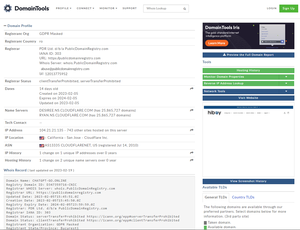

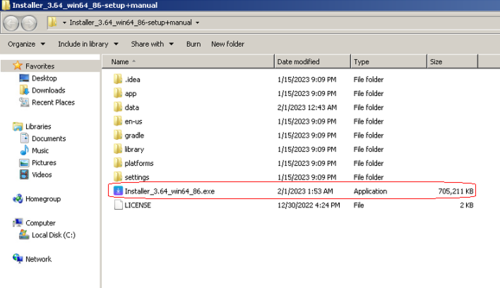

Uma forma de verificar a credibilidade de um site é validar sua “data de nascimento” – quando foi registrado e colocado online. No caso do chatgpt-go.online, ele tinha apenas quatro semanas no momento em que este artigo foi escrito, o que levanta uma bandeira, já que o ChatGPT existia desde o final de novembro de 2022. O que despertou a curiosidade de nossos analistas de malware foi ver como o A página da web falsa faz seu próximo truque, seja com seu próprio chatbot de IA ou ofereça qualquer outra coisa. Eis que ele usou uma técnica clássica de download drive-by, em que quando o usuário clicou no botão TRY CHATGPT, ele baixará um arquivo malicioso, Installer_3.64_win64_86-setup+manual.zip hospedado em hxxps://getcrackme.com /.

O que despertou a curiosidade de nossos analistas de malware foi ver como a página da web falsa faz seus próximos truques, se possui seu próprio chatbot de IA ou oferece qualquer outra coisa. Eis que ele usou uma técnica clássica de download drive-by, em que quando o usuário clicou no botão TRY CHATGPT, ele baixará um arquivo malicioso, Installer_3.64_win64_86-setup+manual.zip hospedado em hxxps://getcrackme.com /.

O malware se apresenta como um instalador normal de um software não específico com direitos autorais da Electron e do Github e assinado digitalmente pela TeamViewer Germany. Ele chega ao sistema em um pacote junto com os componentes de arquivos usuais e normais de um instalador como LICENSE, recursos de idioma, biblioteca e entre outros como parte de sua pretensão.

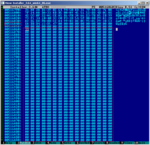

Olhando para a imagem acima, o tamanho do arquivo do malware é de cerca de 700 MB. Se um usuário não tem nenhuma idéia sobre o arquivo, ele pode realmente pensar que o arquivo é apenas um instalador normal. Mas, inspecionando-o ainda mais usando uma ferramenta de análise estática chamada Hiew (Hacker’s View), o tamanho real do malware é de apenas cerca de 5 MB, pois o conteúdo restante do arquivo é preenchido com bytes nulos, conforme mostrado na imagem abaixo. A sobrecarga de arquivos é uma abordagem típica que os autores de malware usam para evitar a detecção de antivírus.

Esse malware é um dos muitos malwares anunciados, chamado ladrão LummaC2, que coleta informações confidenciais do sistema afetado. Para dificultar a engenharia reversa dos analistas de malware e entender seu comportamento, este arquivo é protegido com VMProtect v.3.6.0 – 3.7.3.

Ele reúne as seguintes informações do computador comprometido e as salva em um arquivo de texto chamado system.txt:

- HWID

- resolução da tela

- Linguagem

- Nome da CPU

- Memória física instalada

Em seguida, ele visa especificamente os seguintes aplicativos, reunindo informações como perfis de usuário, informações do servidor e suas credenciais:

- AnyDesk

- FileZillaName

- KeePass

- Vapor

- Telegrama

Ele também rouba informações do usuário dos seguintes navegadores da Internet por meio de seu diretório de dados do usuário:

- cromada

- Cromo

- Borda

- Kometa

- Ópera Estável

- Opera GX Estável

- Ópera Neon

- software corajoso

- comodo

- CocCoc

Além disso, ele tenta roubar contas de usuários de autenticação de dois fatores e aplicativos gerenciadores de senhas por meio de extensões de navegador:

- bhghoamapcdpbohphigoooaddinpkbai – Autenticador

- gaedmjdfmmahhbjefcbgaolhhanlaolb – Authy

- oeljdldpnmdbchonielidgobddffflal – Autenticador EOS

- ilgcnhelpchnceeipipijaljkblbcobl – Autenticador GAuth

ID de extensão e gerenciador de senhas

- imloifkgjagghnncjkhggdhalmcnfklk – Trezor Password Manager

Para obter ganhos financeiros imediatamente, o malware rouba várias carteiras de criptomoedas por meio de IDs de extensão do navegador, conforme enumerado na tabela abaixo. O malware também cria uma lista dos aplicativos instalados no sistema e a salva em um arquivo de texto chamado software.txt. Ele também captura uma captura de tela do sistema afetado e a salva como screen.png.

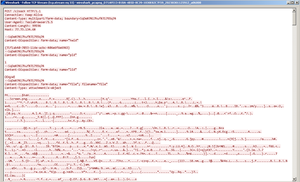

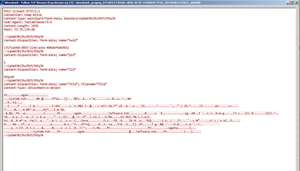

Depois que todas essas informações forem coletadas, elas serão enviadas para o servidor de comando e controle (C&C) do malware, 77.73.134.68, que ainda está em funcionamento no momento em que este livro foi escrito. As figuras abaixo mostram essa comunicação entre o sistema afetado e o servidor.

De acordo com o relatório Threat Intelligence do VirusTotal, esse arquivo foi visto em diferentes continentes, como Ásia, América Latina e Europa, sendo o máximo com 73%, incluindo a Alemanha.

Outra característica interessante deste site é que, quando os analistas de malware tentaram acessá-lo via Tor, ele era dinâmico, pois servia a uma página da web diferente, que é um site de comércio eletrônico retirado diretamente da loja da Hiboy e-Bike. Esse método é chamado de Hospedagem IP Compartilhada, que é legítimo em sua natureza, mas aproveitado por agentes de ameaças para ocultar o comportamento malicioso de determinados sites.

Mas espere – há mais…

Ser um site falso do ChatGPT é apenas uma fachada dessa ameaça, já que os analistas de malware da G DATA conseguiram reunir a partir da telemetria interna e da inteligência da organização que o site também abriga dois arquivos maliciosos com intenções semelhantes.

O primeiro arquivo que conseguimos obter está hospedado diretamente no site falso do ChatGPT, que tem o nome de arquivo Clip.exe. É um malware de banco de transferência que captura dados do usuário e criptomoedas através da área de transferência do Windows. No entanto, o sistema infectado deve ter um tempo de execução Universal C atualizado instalado como parte das dependências do módulo do malware. Ele visa endereços de carteira de diferentes moedas criptográficas usando expressões regulares fornecidas na tabela abaixo.

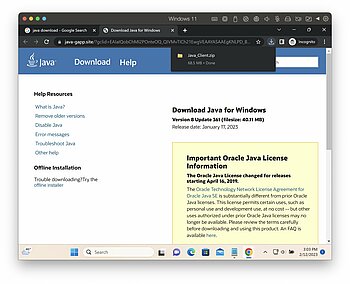

O próximo arquivo que conseguimos obter novamente diretamente do site falso do ChatGPT é o Java.exe. Em poucas palavras, é semelhante aos dois malwares anteriores, que tiram a captura de tela do sistema afetado e roubam várias carteiras de criptomoedas do host infectado. O arquivo tenta estabelecer uma conexão com 194.87.71.146 via porta 8081, mas sem sucesso. É mais provável que esteja ligado ao ladrão Aurora, uma família de malware predominante atual vendida no Telegram e em fóruns clandestinos, devido à semelhança de seu comportamento em termos de impressão digital do sistema afetado e das carteiras de criptomoedas visadas.

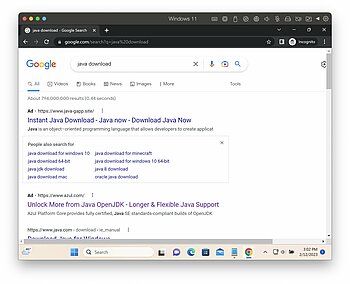

Essas informações e fatos nos deram a impressão de que isso poderia fazer parte de um esquema maior ou de uma campanha de ameaças cibernéticas. O colega pesquisador de segurança cibernética, Will Dormann, teve uma visão e prova disso, pois os usuários serão realmente expostos a essas ameaças apenas pesquisando casualmente por aplicativos legítimos via Google, em que os anúncios patrocinados nos resultados iniciais da pesquisa eram os links maliciosos. Em sua investigação, ele pesquisou o instalador Java no Google, então o resultado mais importante é um anúncio pago patrocinado, que na verdade direciona o usuário para um site Java falso. Quando o usuário selecionar o download do instalador do Java, ele será direcionado para o falso malware hospedado pelo ChatGPT, o Java.exe.

G DATA Malware Analysts tentou replicar o possível vetor, mas o Google já suspendeu seus resultados de anúncios patrocinados e pode possivelmente fazer sua própria investigação e limpeza de seu famoso serviço. Portanto, aguarde atualizações sobre essa ameaça em desenvolvimento enquanto tentamos desvendar ainda mais a campanha de ponta a ponta.

Lista do IOC e informações para colegas pesquisadores

| SHA256 | Nome do arquivo – Tipo de arquivo | Detecção G DATA |

| 46200951190736e19be7bcc9c0f97316628acce43fcf5b370faa450e74c5921e | Clip.exe (PE32) | ClipBanker39 |

| 34b88f680f93385494129bfe3188ce7a0f5934abed4bf6b8e9e78cf491b53727 | Java.exe (PE32) | Aurora Stealer |

| 2ac5138fafdb2b9919907469da051a8bd65bbfb7bce71078b38b6be8dcc8ca18 | Installer_3.64_win64_86.exe (PE32) | LummaStealer3; CoinStealer14 |

| URL | Descrição |

| chatgpt-go.online | URL falso do ChatGPT |

| 77.73.134.68 | Servidor C&C do LummaStealer |

| Carteiras de criptomoedas direcionadas | IDs de extensão/caminho/expressão regular |

| SHA256: 2ac5138fafdb2b9919907469da051a8bd65bbfb7bce71078b38b6be8dcc8ca18 | |

| MetaMask | nkbihfbeogaeaoehlefnkodbefgpgknn |

| MetaMask (borda) | ejbalbakoplchlghecdalmeeeajnimhm |

| TronLink | ibnejdfjmmkpcnlpebklmnkoeoihofec |

| Ronin | fnjhmkhhmkbjkkabndcnnogagogbneec |

| Binance | fhbohimaelbohpjbbldcngcnapndodjp |

| Yoroi | ffnbelfdoeiohenkjibnmadjiehjhajb |

| bacana | jbdaocneiiinmjbjlgalhcelgbejmnid |

| Matemática | afbcbjpbpfadlkmhmclhkeeodmamcflc |

| Coinbase | hnfanknocfeofbddgcijnmhnfnkdnaad |

| Guarda | hpglfhgfnhbgpjdenjgmdgoeiappafln |

| Igual | blnieiiffboillknjnepogjhkgnoapac |

| Jaxx Liberdade | cjelfplplebdjjenllpjcblmjkfcffne |

| BitAppName | fihkakfobkmkjojpchpfgcmhfjnmnfpi |

| iWallet | kncchdigobghenbbaddojjnnaogfppfj |

| Wombat | amkmjjmmflddogmhpjloimipbofnfjih |

| MEW CX | nlbmnnijcnlegkjjpcfjclmcfggfefdm |

| Guilda | nanjmdknhkinifnkgdcggcfnhdaammmj |

| Saturno | nkddgncdjgjfcddamfgcmfnlhccnimig |

| qualidade | kpfopkelmapcoipemfendmdcghnegimn |

| Estação Terra | aiifbnbfobpmeekipheeijimdpnlpgpp |

| Criptografar | kkpllkodjeloidieedojogacfhpaihoh |

| NeoLine | cphhlgmgameodnhkjdmkpanlelnlohao |

| CLV | nhnkbkgjikgcigadomkphalanndcapjk |

| Keplr | dmkamcknogkgcdfhhbddcghachkejeap |

| sollet | fhmfendgdocmcbmfikdcogofphimnkno |

| aurora | cnmamaachppnkjgnildpdmkaakejnhae |

| Polymesh | jojhfeoedkpkglbfimdfabpdfjaoolaf |

| ICONex | flpiciilemghbmfalicajoolhkkenfel |

| Nabox | nknhiehlklippafakaeklbeglecifhad |

| KHC | hcflpincpppdclinealmandijcmnkbgn |

| têmpora | ookjlbkiijinhpmnjffcofjonbfbgaoc |

| TezBox | mnfifefkajgofkcjkemidiaecocnkjeh |

| DAppPlayGenericName | lodccjjbdhfakaekdiahmedfbieldgik |

| BitClip | ijmpgkjfkbfhoebgogflfebnmejmfbml |

| Chaveiro Steem | lkcjlnjfpbikmcmbachjpdbijejflpcm |

| nash | onofpnbbkehpmmoabgpcpmigafmmnjhl |

| Hycon Lite | bcopgchhojmggmffilplmbdicgaihlkp |

| ZilPay | klnaejjgbibmhlefhnhpmaofohgkpgkd |

| Coin98 | aeachknmefphepccionboohckonoeemg |

| ciano | dkdedlpgdmmkkfjabffeganieamfklkm |

| Por um | nlgbhdfgdhgbiamfdfmbikcdghidoadd |

| Legado OneKey | infeboajgfhgbjpjbeppbkgnabfdkdaf |

| LeafWallet | cihmoadaighcejopammfbmddcmdekcje |

| Binance | %appdata%\Binance |

| eletro | %appdata%\Electrum\carteiras |

| Ethereum | %appdata%\Ethereum\keystore |

| Êxodo | %appdata%\Exodus |

| Livro-razão ao vivo | %appdata%\Ledger Live |

| atômico | %appdata%\atomic\Armazenamento local |

| moeda | %localappdata%\Coinomi\Coinomi\carteiras |

| Vapor | %programfiles%\Steam |

| SHA256: 34b88f680f93385494129bfe3188ce7a0f5934abed4bf6b8e9e78cf491b53727 | |

| Coin98 | aeachknmefphepccionboohckonoeemg |

| Estação Terra | aiifbnbfobpmeekipheeijimdpnlpgpp |

| Wombat | amkmjjmmflddogmhpjloimipbofnfjih |

| PARAFUSO X | aodkkagnadcbobfpggfnjeongemjbjca |

| Fantasma | bfnaelmomeimhlpmgjnjophhpkkoljpa |

| Igual | blnieiiffboillknjnepogjhkgnoapac |

| SEMPRE | cgeeodpfagjceefieflmdfphplkenlfk |

| Jaxx Liberdade | cjelfplplebdjjenllpjcblmjkfcffne |

| Maiar DeFi | dngmlblcodfobpdpecaadgfbcggfjfnm |

| Yoroi | ffnbelfdoeiohenkjibnmadjiehjhajb |

| Binance | fhbohimaelbohpjbbldcngcnapndodjp |

| Oxigênio | fhilaheimglignddkjgofkcbgekhenbh |

| BitAppName | fihkakfobkmkjojpchpfgcmhfjnmnfpi |

| Ronin | fnjhmkhhmkbjkkabndcnnogagogbneec |

| Harmonia | fnnegphlobjdpkhecapkijjdkgcjhkib |

| XDEFI | hmeobnfnfcmdkdcmlblgagmfpfboieaf |

| Coinbase | hnfanknocfeofbddgcijnmhnfnkdnaad |

| Guarda | hpglfhgfnhbgpjdenjgmdgoeiappafln |

| TronLink | ibnejdfjmmkpcnlpebklmnkoeoihofec |

| bacana | jbdaocneiiinmjbjlgalhcelgbejmnid |

| iWallet | kncchdigobghenbbaddojjnnaogfppfj |

| qualidade | kpfopkelmapcoipemfendmdcghnegimn |

| Nami | lpfcbjknijpeeillifnkikgncikgfhdo |

| atômico | AppData\Roaming\atomic\Local Storage\leveldb |

| Arsenal | AppData\Roaming\Armory |

| eletro | AppData\Roaming\Electrum\wallets |

| Ethereum | AppData\Roaming\Ethereum\keystore |

| Êxodo | AppData\Roaming\Exodus\exodus.wallet |

| Jaxx Liberdade | AppData\Roaming\com.liberty.jaxx |

| guarda | AppData\Roaming\Guarda\Local Storage\leveldb |

| SHA256: 46200951190736e19be7bcc9c0f97316628acce43fcf5b370faa450e74c5921e | |

| bitcoin | ^(bc1|[13])[a-zA-HJ-NP-Z0-9]{25,39}$ |

| USDT-TRON | T[A-Za-z1-9]{33} |

| Ethereum | ^0x[a-fA-F0-9]{40}$ |

| LiteCoin | ^([LM3]{1}[a-km-zA-HJ-NP-Z1-9]{26,33}||ltc1[a-z0-9]{39,59})$ |

| XRP | r[0-9a-zA-Z]{24,34} |

| Doge | D{1}[5-9A-HJ-NP-U]{1}[1-9A-HJ-NP-Za-km-z]{32} |

| Monero | [48][0-9AB][1-9A-HJ-NP-Za-km-z]{93} |

Fonte: https://www.gdatasoftware.com/blog/2023/03/37716-chatgpt-evil-twin

Publicar comentário